Capture

Comment capturer les tags VLAN

Les tags VLAN ne sont pas forcément affichés lors de capture réalisées sur des VLANs.

Le document suivant peut aider à corriger le problème selon l’OS sur lequel s’exécute Wireshark:

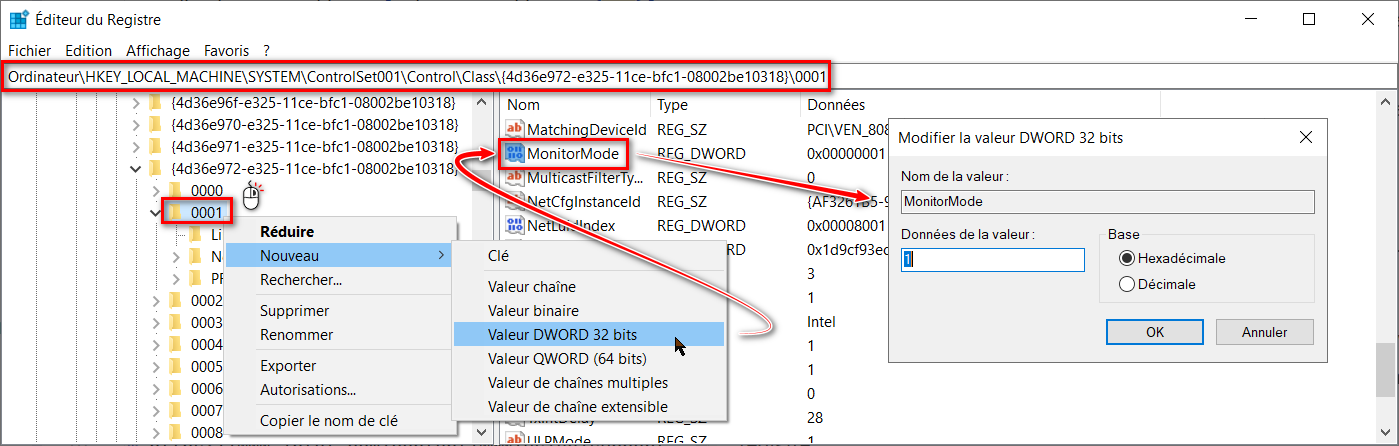

Dans Windows, l’accès à cette fonctionnalité dépend du modèle de carte réseau et nécessite de paramétrer le driver à travers l’éditeur de registres.

Application

Ci-dessous, l’action menée sur la base de registre de Windows suite à la consultation du document My Sniffer Isn’t Seeing VLAN pour parvenir à afficher les tags VLAN dans une capture Wireshark réalisée sur une carte réseau de type “Intel® Ethernet Connection (4) I219-V” associé à son driver de type “ed1”.

Comment capturer uniquement le traffic HTTP

Le filtre de capture suivant permet de capturer uniquement les paquets HTTP IPv4 sur le port 80 :

tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)Explications :

Ce filtre de capture est conçu pour capturer le trafic HTTP tout en excluant les paquets TCP qui ne contiennent aucune charge utile (tels que les paquets SYN, ACK et FIN).

Décomposons-le :

-

tcp port 80: Cette partie filtre le trafic TCP sur le port 80, qui est le port standard pour HTTP. -

Le reste du filtre est une expression complexe qui vérifie que les charges utiles TCP ne sont pas vides :

(((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)Cette expression calcule la taille de la charge utile TCP et vérifie si elle n’est pas nulle. Voici comment elle fonctionne :

-

ip[2:2]: On obtient la longueur totale du paquet IP. -

((ip[0]&0xf)<<2): Ceci calcule la longueur de l’en-tête IP. -

(tcp[12]&0xf0)>>2: Ceci calcule la longueur de l’en-tête TCP. -

L’expression soustrait la longueur de l’en-tête IP et la longueur de l’en-tête TCP de la longueur totale du paquet IP, ce qui donne la taille de la charge utile TCP.

-

!= 0vérifie si la taille de la charge utile calculée n’est pas nulle.

-

-

L’opérateur

andcombine les deux conditions, de sorte que le filtre capture les paquets qui sont :-

du trafic TCP sur le port 80

-

…ET qui ont une charge utile TCP non nulle

-

Ce filtre capture effectivement le trafic HTTP tout en excluant les paquets de contrôle TCP (SYN, ACK, FIN) qui ne transportent pas de données HTTP. C’est une façon plus précise de capturer le trafic HTTP que la simple utilisation du port 80, car elle se concentre sur les paquets qui contiennent réellement du contenu HTTP.

Source : Capture only HTTP protocol

🞄 🞄 🞄